Schilling USAF critica la "ligereza" con que se valoran los riesgos ciber

El agregado aéreo de EEUU en Perú, coronel Usaf David Schilling, abordó el tema de la Defensa de la red corporativa, riesgo interno y amenazas externas en el segmento del ciberespacio. En el IV Simposio Internacional de Seguridad y Defensa Perú 2018, celebrado en agosto en la ciudad de Lima. Schilling destacó durante su intervención la falta de conocimiento sobre los riesgos reales que hay entre los usuarios.

El agregado Schilling resaltó desde un inicio que el ciberespacio es un dominio que cambia constantemente y evoluciona muy rápidamente, lo que dificulta la construcción de cualquier estrategia de largo plazo, porque la estrategia de hoy será obsoleta en tres años.

Los aviones de combate de hoy en día se asemejan a una computadora voladora. Antes de ejecutar una misión, la aeronave debe estar preparada para ejecutar dicha misión. El equipo de mantenimiento debe inspeccionar minuciosamente el sistema de armas, incluyendo motor, fuselaje, armamento, sensores, tanques de combustible, etc. Los técnicos de mantenimiento están capacitados y certificados para tales labores. Son también supervisados.

Existen manuales técnicos y listas de verificación (check lists) que se deben cumplir para declarar la aeronave lista para una misión. Mientras tanto, los pilotos de las aeronaves deben preparar un plan de vuelo, revisar los objetivos de la misión, los que han sido desarrollados por un grupo de especialistas. Todos ellos también han sido capacitados y certificados.

Una vez en la línea de vuelo, el piloto revisa las listas de verificación con el jefe del equipo en tierra e inspecciona el avión. Ya dentro del avión, el piloto termina de ejecutar la lista de verificación previa al vuelo. No puede haber ninguna desviación de procedimiento, contribuyendo así a reducir en gran medida los riesgos de la misión.

La falta de cuidado en la red

Schilling hizo un paralelo al comparar los estricto procedimientos para preparar un avión caza para una misión con la ligereza que se utiliza para llevar a cabo labores en las computadoras de una red corporativa, cargan y descargando software no verificado, conectando dispositivos sin ser escaneados, colocando a las redes bajo riesgo de intervención.

La razón la atribuye Schilling a que no se valora el factor riesgo en dichas operaciones, a diferencia del caza. Y eso se hace a diario incluso trasladando información de las computadoras que se tienen en casa a aquellas que se utilizan en el trabajo. A veces no son los hackers, sino una persona con acceso autorizado la que compromete la seguridad de las redes corporativas.

Las redes deberían ser tratadas de la misma manera que cualquier otro sistema de misión, agregó Schilling. Las amenazas externas son reales, sean hackers individuales o grupos organizados, algunos con apoyo de Estados, dispuestos a hacer daño. Sin embargo, si los usuarios de nuestras redes son los que más la perjudican, están de hecho trabajando para aquellos que quieren intervenirla en beneficio propio.

En incidentes en los últimos años, nadie notó el problema hasta que fue demasiado tarde, desde la infiltración de datos almacenados en la nube hasta la intrusión en sistemas cerrados. La ciberdefensa de redes se debe aproximar lo más posible a la perfección, dada la sofisticación de ciertos ataques. El coronel Schilling enfatizó que los adversarios solamente necesitan tener éxito una vez para causar daño. Se necesitan enfoques proactivos.

Según la data disponible, en promedio se han requerido más de dos meses, 66 días, para descubrir las infiltraciones, tres días para contenerlo, otro mes para realizar análisis forense (36 días).

Los riesgos claros

El riesgo más evidente está dentro de las propias organizaciones. Según una encuesta realizada en EEUU, casi un 33% de los empleados admiten realizar actividades que podrían resultar en ataques cibernéticos. La negligencia de los empleados son la principal causa de pérdidas de datos y violaciones a las redes corporativas. El error humano.

Schilling revela que los clicks en emails maliciosos se producen entre los primeros diez minutos (30%) y la primera hora (50%) tras ser recibidos en la bandeja de entrada. A pesar de ello, la amenaza interna, negligente o maliciosa, se mantiene como la principal amenaza, debido en gran parte a la falta de visibilidad del comportamiento del usuario.

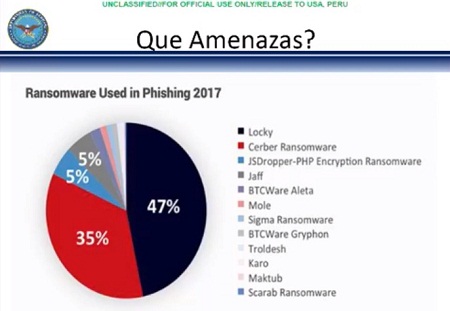

La mayoría de amenazas externas están diseñadas para aprovechar el error humano. La empresa de ciberseguridad. Proofpoint analizó los ataques a unas 6.000 organizaciones en 2017 y descubrieron que casi todas las industrias sufrieron un aumento en la cantidad de ataques, desde phishing hasta ransomware, a infracciones a aplicaciones en la nube.

El correo electrónico sigue siendo el principal vector de ataque. Los atacantes son expertos en explotar la curiosidad natural de las personas, su deseo de ayudar y otras tendencias del comportamiento humano.

El análisis forense debe contemplar la detección o ¿qué pasó?, ¿cómo?, ¿cuál era la intención?, ¿cómo lo contenemos?, notificaciones, cómo protegemos a las personas afectadas.

Es necesario crear la conciencia de seguridad cibernética en los usuarios, todos deben ayudar a proteger a la organización. Brindarles sistemas encriptados de extremo a extremo y mantenerlos actualizados de la evolución de amenazas. Es importante que ante cualquier ocurrencia, por más superficial que parezca se notifique a los especialistas. La prevención debe ocupar un 50% de los esfuerzos, generar sistemas que bloqueen y detecten intervenciones antes de que tengan éxito.

La detección y respuesta, un 30% de los esfuerzos. Esto es identificar y eliminar una amenaza después que ha infectado una red.

Continuidad y recuperación de desastres, un 20% de los esfuerzos. Servicios y tecnologías que ayuden a recuperar datos necesarios para proseguir con las actividades tras un desastre cibernético.

El 81% de los hacks implican contraseñas débiles o robadas.