Cap. Turner EEUU: "Todo lo que se hace en el mar está respaldado en el ciberespacio"

El oficial calificado en inteligencia y ciberdefensa capitán de navío Alfred Turner, Armada de EEUU, fue el encargado de disertar sobre ciberdefensa en el IV Simposio de seguridad y defensa que se celebró el pasado mes de agosto en Lima. El tema en particular que el profesor del U.S. Naval War College abordó es Visualizando y operacionalizando el ciberespacio para la Marina.

Turner enmarcó desde un inicio su exposición al afirmar la importancia de tener un entendimiento común sobre el ciberespacio, más aún cuando la gran mayoría de personas tiene conocimiento del ciberespacio al navegar muy a menudo en él, todos teniendo diferentes conceptos, que la mayoría de personas cree o sabe que se tienen que defender las redes virtuales, pero tal postura llevará al fracaso porque se necesita además de la defensa, la capacidad de disuadir y de ser necesario, responder a ataques.

"Hay que estar preparado para usar otros dominios sin utilizar las redes o el ciberespacio, u operar con sus redes en un ciberespacio degradado", afirmó.

La tendencia de la amenaza cibernética es tal que en los últimos diez años se ha dado un escalamiento de ataques en el ciberespacio. Empezaron con pequeñas actividades de explotación de debilidades y hoy en día se tienen efectos disruptivos, hasta de destrucción de redes, como robo de identidades, extracción de material clasificado, hasta negación de servicios.

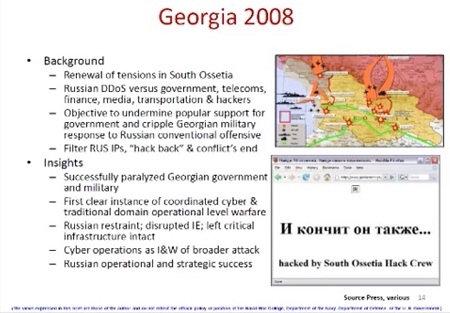

Turner colocó como ejemplo el despliegue ciberespacial ruso para invadir Georgia en el 2008, negando el servicio de páginas web pero dejando clara su capacidad para hacer mucho más daño, la destrucción de información en Corea del Norte en 2014, la destrucción de un 65% de las redes de Saudi Aramco, empresa estatal que tuvo que cerrar oficinas por muchas semanas o el ataque a Maersk Lines, el 27 de junio de 2017, que inutilizó 25.000 computadoras, 10.000 servidores y la data perdida por completo.

También el ciber ataque a Cosco en julio de este año, que se recuperó en seis días, al estar mejor preparados.

Ataques cada vez más audaces

Turner definió al ciberespacio como un dominio donde interactúan redes, información y máquinas, dispositivos, que intersectan las vidas de las personas en cuestiones personales y laborales. Estas personas son los operadores del ciberespacio. En el campo militar, sea la Marina, Ejército o Fuerza Aérea tiene que ver con todo lo que uno hace, logística, inteligencia, comando y control, etc. Se trata del quinto dominio de la guerra, junto a los cuatro dominios físicos.

El ponente enfatizó que "todo lo que se hace en el mar está respaldado en el ciberespacio". Turner aseguró que en ello hay vulnerabilidades pero también oportunidades. Las naciones tienen cierta responsabilidad de defender el ciberespacio al ser un espacio común, al que cualquiera puede tener acceso, de manera similar a las aguas internacionales y locales en las que navegan las Marinas de hoy.

Al momento de ensayar planteamientos operacionales en el ciberespacio, se pueden seguir las teorías del arte de operaciones, imaginando este dominio en tiempo (comprimir el tiempo), espacio (viajar lejos y realizar acciones) y fuerza (conducir operaciones físicas a través del ciberespacio). En esta instancia, Turner utilizó otro ejemplo, la invasión de Rusia a Ucrania para anexar Crimea, en la cual también implementó la negación de servicios en el ciberespacio, dejando el país sin energía.

En cuanto a funciones, el ciberespacio facilita actividades de comando y control, inteligencia, transferencia de información, tiro (abrir fuego con plataformas físicas sobre objetivos), maniobras y movimientos, protección (organizar defensas cibernéticas, administrar el ciberespacio) y sostenimiento de operaciones (la logística y una serie de actividades se hacen más complicadas sin acceso a computadoras).

Los pasos básicos

Turner resaltó que primero se tiene que determinar quién es responsable de la defensa de redes. En el ciberespacio, no necesariamente tiene que ser un militar el responsable, siempre tomando en cuenta que uno es responsable de la seguridad de sus propias redes, aunque en un marco de cooperación, compartiendo información crítica con asociados, aliados.

Para implementar la defensa, se tiene que iniciar por lo básico. Entender y conocer la red propia, mapearla. Luego se debe determinar cuál es el terreno clave, la misión, dónde se van a colocar los esfuerzos de defensa del ciberespacio, se debe priorizar en base a niveles de amenazas. La higiene de las redes implica mantener los sistemas actualizados. Asimismo se debe reducir el tamaño de la plataforma virtual, eliminando aquello que no se utiliza, sea páginas web, contraseñas o control de accesos.

La partición o compartimentalización es fundamental para el desarrollo de operaciones, las cuales se pueden reservar a una partición, o trasladarlas de una a otra, cerrando aquellas no utilizadas para no exponer todo a intervención. Es también importante usar gente capacitada y consciente, especialmente en el uso de correos electrónicos, los que por su vulnerabilidad son constantemente probados por debilidades del sistema o de sus usuarios, a veces con métodos muy sencillos. Los sensores plantados en redes y la activación de métodos de bloqueo de accesos son una manera de responder a ataques.

Al realizar ejercicios de entrenamiento, de manera similar a los ejercicios físicos, es muy útil disponer de unidades agresoras (equipo rojo) que intenten penetrar las redes. Ello prepara a los especialistas para la caza de agentes hostiles en el ciberespacio, compartiendo asimismo data con otras entidades, países afines para saber qué está pasando.

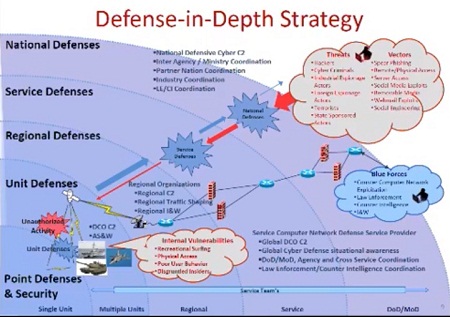

La defensa ciberespacial es también una defensa multicapas, desde sistemas de defensa de punto, de unidades, regionales, de servicios y nacionales. Cada capa debe tener su propio sistema de defensa.

Las defensas ante el fallo de las defensas

Eventualmente, las defensas van a fallar. En medio de la incertidumbre generada, porque si se está bajo ataque hay que responder, pero existen líneas rojas, qué se debe hacer primero, ¿negar accesos?, ¿responder al ataque?, ¿Hay vulnerabilidad a contraataques? ¿Quién debe responder, la empresa, el gobierno, las fuerzas armadas? También se puede responder por la vía diplomática, legal, desplegando una campaña informativa o por la vía económica.

Finalmente, la opción militar de respuesta es también una opción, pudiendo hacerse de manera integrada con una respuesta física y/o virtual, de manera proporcional o asimétrica. Siempre de manera coordinada.

Alternativas difíciles de adoptar que requieren de la autorización de autoridades militares o políticas de alto nivel.

Para seguir operando ante un ataque virtual se debe aprender a operar en un ciberespacio en disputa, con capacidades degradadas. Tales escenarios se deben planificar y las respuestas deben ejercitarse para tener posibilidades de remediar el daño hecho, para reconstituir las redes.